Нова фішингова кампанія відправляє повідомлення у Microsoft Teams і надсилає шкідливі вкладення, які встановлюють шкідливе ПЗ DarkGate Loader, повідомляє Bleeping Computer.

Кампанія почалася наприкінці серпня 2023 року, коли було помічено, що фішингові повідомлення Microsoft Teams надсилаються двома скомпрометованими зовнішніми обліковими записами Office 365 іншим організаціям.

Ці облікові записи використовувалися, щоб обманом змусити інших користувачів Microsoft Teams завантажити та відкрити ZIP-файл під назвою «Зміни в розкладі відпусток».

Натискання вкладеного файлу запускає завантаження ZIP-архіву з URL-адреси SharePoint і містить файл LNK, виданий за PDF-документ.

Дослідники Truesec проаналізували фішингову кампанію Microsoft Teams і виявили, що вона містить шкідливий VBScript, який запускає ланцюжок зараження, що призводить до завантаження, ідентифікованого як DarkGate Loader.

Щоб спробувати уникнути виявлення, процес завантаження використовує Windows cURL для отримання виконуваних файлів і файлів сценаріїв шкідливого програмного забезпечення.

Сценарій надійшов попередньо скомпільованим, приховуючи свій шкідливий код у середині файлу, починаючи з «магічних байтів», пов’язаних зі сценаріями AutoIT.

Перш ніж продовжити, сценарій перевіряє, чи встановлено антивірусне програмне забезпечення Sophos на цільовій машині, і якщо ні, він запускає деобфускацію додаткового коду і shellcode.

Shellcode використовує техніку під назвою stacked strings для створення виконуваного файлу DarkGate Windows і завантаження його у пам’ять.

Кампанія, про яку повідомляли Truesec і Deutsche Telekom CERT, використовує скомпрометовані облікові записи Microsoft Teams для надсилання шкідливих вкладень іншим організаціям.

Атаку на Microsoft Teams раніше було описано у звіті Jumpsec за червень 2023 року, коли було виявлено спосіб надсилання шкідливих повідомлень іншим організаціям за допомогою фішингу та соціальної інженерії. Це схоже на те, що відбувається і цього разу.

Нещодавно було повідомлення, що інструмент TeamsPhisher оптимізував фішингову атаку на Microsoft Teams, що ще більше підвищило ймовірність широкого зловживання. Однак поки що немає ознак того, що вказаний метод застосований у ланцюжку цієї кампанії атак.

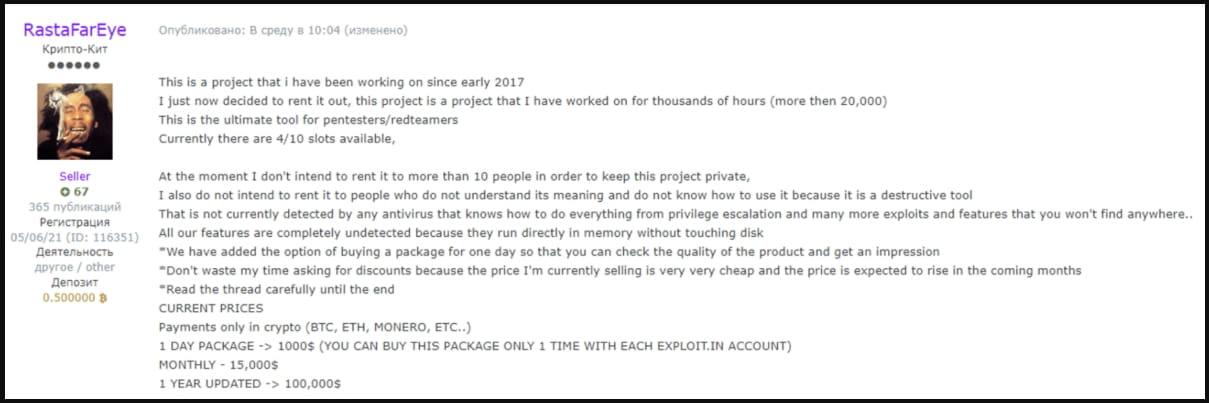

DarkGate існує з 2017 року і використовується вузьким колом кіберзлочинців для дуже конкретних цілей.

Це потужне зловмисне програмне забезпечення, яке підтримує широкий спектр шкідливих дій, включаючи hVNC для віддаленого доступу, майнінг криптовалюти, keylogging, викрадення буфера обміну та викрадення інформації (файлів, даних браузера).

У червні ZeroFox повідомляла, що хтось видавав себе за автора DarkGate і намагався продати доступ до шкідливого програмного забезпечення за $100 тисяч на рік.

У наступні місяці з’явилося кілька повідомлень про розповсюдження DarkGate із використанням різних каналів, включаючи фішинг і шкідливу рекламу.

Незважаючи на те, що DarkGate не є широко поширеною загрозою, розширене цільове використання і застосування кількох шляхів зараження роблять це шкідливе програмне забезпечення новою загрозою, за якою треба уважно слідкувати.

У Microsoft рекомендували адміністраторам застосовувати безпечні конфігурації, такі як обмежені списки дозволів, і вимикати зовнішній доступ, якщо спілкування із зовнішніми клієнтами не потрібне.

Читайте також у ProIT: Google Chrome тестує нову функцію браузера, яка попереджає про зловмисні розширення. Як її увімкнути?

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!