Троянські програми Signal і Telegram, що містять шпигунське програмне забезпечення BadBazaar, були завантажені в Google Play і Samsung Galaxy Store китайською хакерською групою APT, відомою як GREF. Про це повідомляє BleepingComputer.

Це зловмисне програмне забезпечення раніше використовувалося для націлювання на етнічні меншини в Китаї, але телеметрія ESET показує, що цього разу зловмисники націлені на користувачів в Україні, Польщі, Нідерландах, Іспанії, Португалії, Німеччині, Гонконгу і Сполучених Штатах.

Можливості BadBazaar включають відстеження точного місцезнаходження пристрою, викрадення журналів викликів і SMS, запис телефонних дзвінків, фотографування за допомогою камери, викрадення списків контактів і файлів або баз даних.

Троянізовані програми, що містять код BadBazaar, виявив дослідник ESET Лукас Стефанко.

Два застосунки, які GREF використовував у своїй кампанії, називаються Signal Plus Messenger і FlyGram. Обидва є виправленими версіями популярних програм для обміну миттєвими повідомленнями з відкритим кодом Signal і Telegram.

Також зловмисники створили спеціальні вебсайти за адресами «signalplus[.]org» і «flygram[.]org», щоб додати легітимності кампанії зловмисного програмного забезпечення, пропонуючи покликання для встановлення програми з Google Play або безпосередньо із сайту.

ESET повідомляє, що FlyGram націлено на такі конфіденційні дані, наприклад списки контактів, журнали викликів, облікові записи Google і дані Wi-Fi. До того ж застосунок пропонує небезпечну функцію резервного копіювання, яка надсилає дані зв’язку Telegram на контрольований зловмисником сервер.

Аналіз доступних даних показує, що принаймні 13 953 користувачі FlyGram увімкнули цю функцію резервного копіювання, але загальна кількість користувачів програми-шпигуна не визначена.

Клон Signal збирає подібну інформацію, але більше зосереджується на вилученні специфічної для Signal інформації, як-от повідомлення жертви та PIN-коду, який захищає її обліковий запис від несанкціонованого доступу.

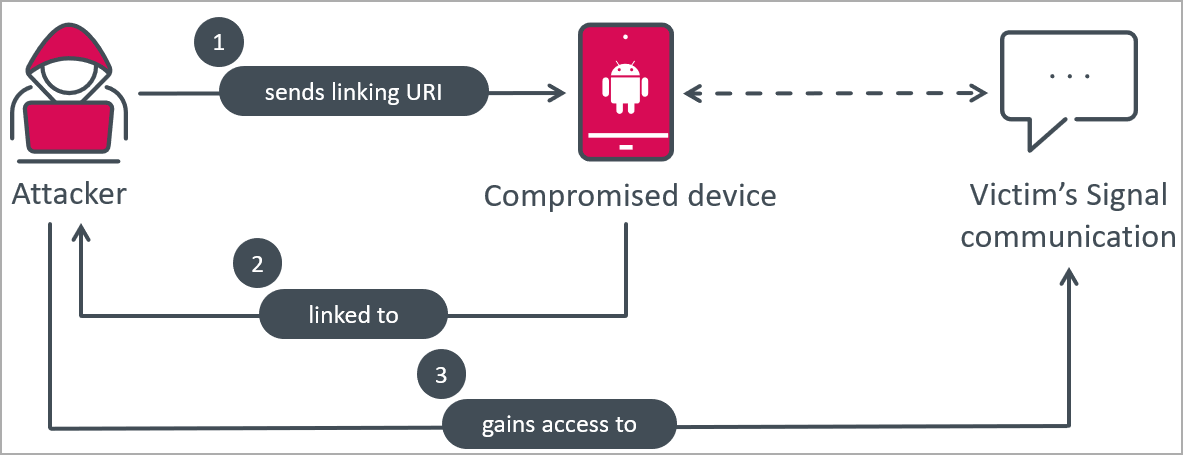

Однак фальшивий застосунок Signal містить функцію, яка робить атаку цікавішою, оскільки вона дає змогу зловмиснику зв’язати облікові записи жертви Signal із пристроями, контрольованими зловмисником, щоб він міг бачити майбутні повідомлення чату.

Signal містить функцію на основі QR-коду, яка дозволяє зв’язати кілька пристроїв з одним обліковим записом, щоб повідомлення чату можна було бачити з усіх пристроїв.

Зловмисний месенджер Signal Plus зловживає цією функцією, обходячи процес зв’язування QR-коду й автоматично пов’язуючи їхні власні пристрої з обліковими записами Signal жертви без її відома. Це дає змогу зловмисникам відстежувати всі майбутні повідомлення, надіслані з облікового запису Signal.

«BadBazaar – зловмисне програмне забезпечення, відповідальне за шпигунство, обходить звичайне сканування QR-коду і процес натискання користувачем, отримуючи необхідний URI від свого C&C-сервера та безпосередньо запускаючи необхідні дії, коли натискається кнопка «Під’єднати пристрій», – пояснили в ESET.

Це дає змогу зловмисному програмному забезпеченню таємно зв’язати смартфон жертви із пристроєм зловмисника, дозволяючи їм шпигувати за комунікаціями Signal без відома жертви, як показано на малюнку 12.

В ESET кажуть, що цей метод стеження за Signal використовувався раніше, оскільки це єдиний спосіб отримати вміст повідомлень Signal.

Щоб з’ясувати, чи підключені пристрої, пов’язані з вашим обліковим записом Signal, запустіть справжню програму Signal, перейдіть у «Налаштування» й торкніться опції «Пов’язані пристрої», щоб переглянути та керувати всіма підключеними пристроями.

FlyGram було завантажено в Google Play у липні 2020 року, а 6 січня 2021 року його було видалено, зібравши 5000 установок через цей канал.

Програма Signal Plus Messenger була завантажена в Google Play і магазин Samsung Galaxy у липні 2022 року, а Google видалила її 23 травня 2023 року.

На момент написання цієї статті BleepingComputer підтвердив, що обидва застосунки все ще доступні в магазині Samsung Galaxy Store.

Користувачам Android рекомендується використовувати оригінальні версії Signal і Telegram й уникати завантаження застосунків fork, які обіцяють покращену конфіденційність або додаткові функції, навіть якщо вони доступні в офіційних магазинах програм.

Нещодавно у Google Play виявили заражений трояном застосунок iRecorder – Screen Recorder зі шкідливим AhRat. Читайте про це в матеріалі ProIT.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!