Диспетчер конфігурацій (Configuration Manager, MCM), раніше відомий як System Center Configuration Manager (SCCM, ConfigMgr), існує з 1994 року і присутній у багатьох середовищах Active Directory, допомагаючи адміністраторам керувати серверами та робочими станціями у мережі Windows.

Він був об’єктом досліджень безпеки понад 10 років як поверхня для атак, яка могла допомогти зловмисникам отримати адміністративні привілеї в домені Windows, повідомляє Bleeping Computer.

На конференції безпеки SO-CON дослідники SpecterOps Кріс Томпсон і Дуейн Майкл оголосили про випуск Misconfiguration Manager – репозиторію з атаками на основі неправильних конфігурацій MCM, який також надає ресурси для захисників для зміцнення безпеки.

Дослідники стверджують, що MCM/SCCM нелегко налаштувати, а багато конфігурацій за замовчуванням залишають можливість зловмисникам скористатися перевагами.

У дописі в блозі йдеться про те, що найпоширенішою і шкідливою помилкою конфігурації, яку дослідники бачать у своїх тестах, є облікові записи мережевого доступу (NAA) із занадто великою кількістю привілеїв.

Під час своєї роботи дослідники зіткнулися з одним сценарієм компрометації облікового запису SharePoint стандартного користувача до того, як він став контролером домену, через неправильно налаштоване розгортання MCM із надпривілейованими NAA.

Інший приклад показує, що сайти Configuration Manager можуть зареєструвати контролери домену як клієнтів, що створює ризик віддаленого виконання коду, якщо ієрархію сайту не налаштовано належним чином.

Щоб ще більше продемонструвати ризик неправильно налаштованого розгортання MCM/SCCM, дослідники описали досвід, коли команда змогла потрапити в базу даних сайту центрального адміністрування (CAS) MCM/SCCM і надати собі повноцінну роль адміністратора.

Методи нападу та захисту

Репозиторій Misconfiguration Manager має на меті допомогти адміністраторам краще зрозуміти інструмент Microsoft.

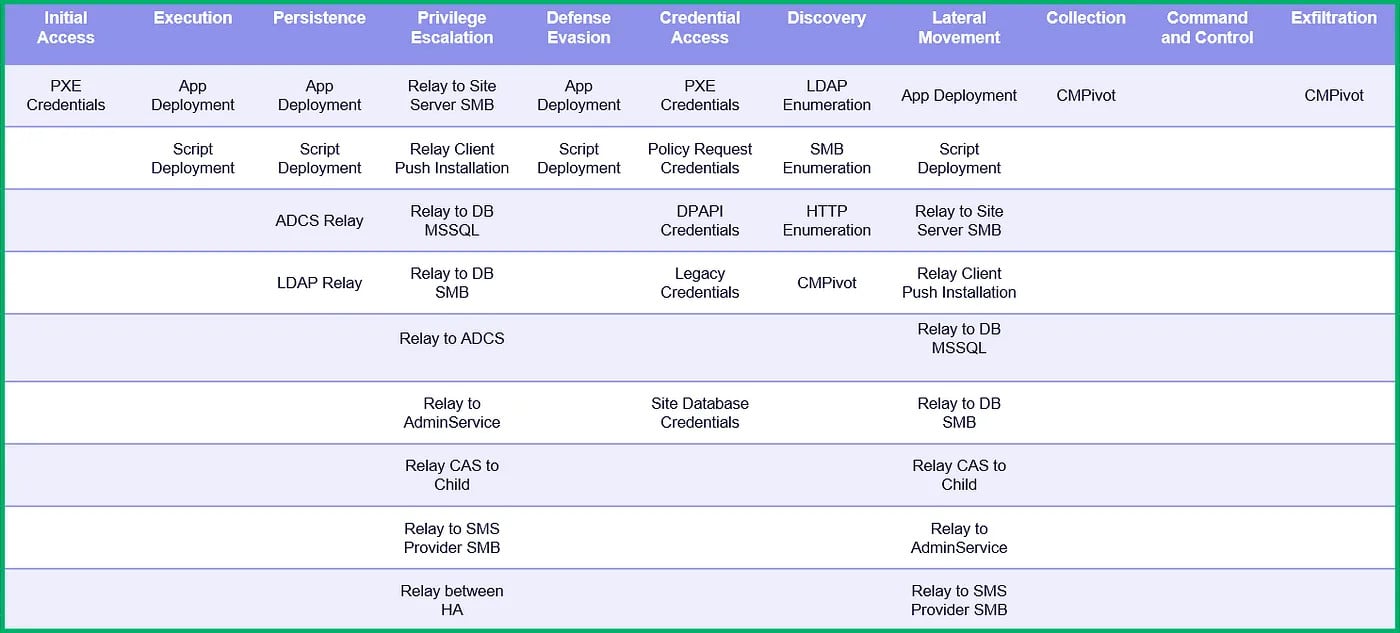

Наразі в репозиторії описано 22 методи, які можна використовувати для безпосередньої атаки на MCM/SCCM або для їх використання на етапах після експлуатації.

Залежно від середовища, описані методи можуть надавати доступ до облікових даних (CRED), підвищувати привілеї (ELEVATE), виконувати розвідку та відкриття (RECON) або отримувати контроль над ієрархією MCM/SCCM (TAKEOVER).

Для кожного методу атаки дослідники також надають інформацію для захисту середовища від кожного із представлених наступальних методів.

Захисні дії поділяються на три категорії:

- ЗАПОБІГТИ: зміни конфігурації, які безпосередньо пом’якшують або впливають на техніку атаки.

- ВИЯВЛЕННЯ: вказівки й стратегії для виявлення різних методів атак.

- CANARY: стратегії виявлення, засновані на обмані з використанням функцій, якими зловмисники зазвичай зловживають.

Адміністраторам рекомендується протестувати методи захисту, надані в репозиторії, перш ніж застосовувати їх у робочому середовищі.

Читайте також на ProIT інтервʼю з фахівцем із кіберзахисту Ніком Білогорським про те, які загрози та виклики має Україна у кіберпросторі та як хакери можуть вплинути на хід війни з росією.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!