Редакція рекомендує

Лайфхаки: що треба зробити зі старим телефоном перед продажем

Лайфхаки: що треба зробити зі старим телефоном перед продажем

Якщо ви вирішили продати старий смартфон чи планшет, важливо пам’ятати, що перед передаванням пристрою новому власникові його потрібно ретельно...

Читати Компанія ProIT запускає опитування серед працівників IT-компаній

Компанія ProIT запускає опитування серед працівників IT-компаній

Компанія ProIT оголосила про старт широкого опитування серед співробітників IT-компаній з метою з’ясувати, які умови роботи мотивують, а які...

Читати Лайфхаки: 11 Registry-хаків, щоб зробити Windows 11 зручнішим

Лайфхаки: 11 Registry-хаків, щоб зробити Windows 11 зручнішим

Windows 11 має низку дивних змін порівняно з Windows 10, які багато досвідчених користувачів хотіли б скасувати. Але зробити це...

Читати Лайфхаки: 7 шкідливих звичок, які вкорочують життя вашому ПК

Лайфхаки: 7 шкідливих звичок, які вкорочують життя вашому ПК

Ніщо не вічне — особливо техніка. Але ваш комп’ютер може прослужити вам не один рік, якщо правильно з ним поводитися....

Читати Лайфхаки: Google відновила прихований фінгерпринтинг на iPhone

Лайфхаки: Google відновила прихований фінгерпринтинг на iPhone

Google знову запровадила цифровий фінгерпринтинг — нову форму прихованого трекінгу, яка дає можливість ідентифікувати ваш iPhone на всіх сайтах, які ви...

Читати Як користуватися датчиком рівня кисню в крові Apple Watch і що він може розповісти

Як користуватися датчиком рівня кисню в крові Apple Watch і що він може розповісти

Apple Watch уже давно перестав бути просто аксесуаром і став справжнім помічником для здоров’я. Одна з найкорисніших функцій — датчик...

Читати Лайфхаки: як перетворити фото у відео за секунди в Google Photos

Лайфхаки: як перетворити фото у відео за секунди в Google Photos

Google додав у застосунок Photos нову функцію, яка дає змогу перетворювати звичайні фотографії на анімовані відео. Функція працює на більшості...

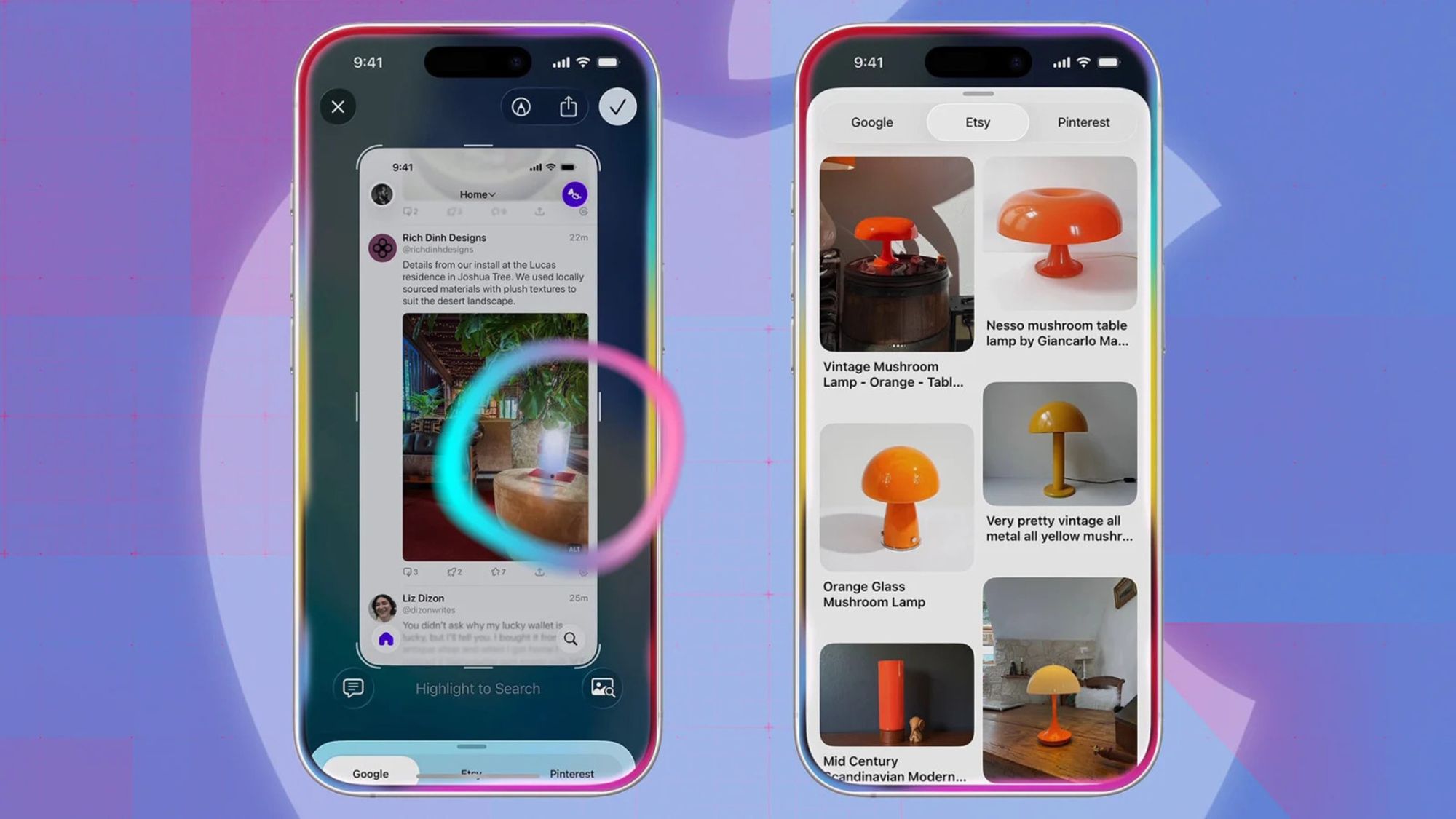

Читати Лайфхаки: Як ефективно використовувати Visual Intelligence від Apple

Лайфхаки: Як ефективно використовувати Visual Intelligence від Apple

У подорожах і щоденному житті ми часто стикаємося з незнайомими об’єктами чи написами іншими мовами. У таких ситуаціях виручає...

Читати Лайфхаки: як безкоштовно перетворити фото на 3D-модель за допомогою Copilot 3D

Лайфхаки: як безкоштовно перетворити фото на 3D-модель за допомогою Copilot 3D

Copilot 3D — новий інструмент від Microsoft, який дає можливість створювати повноцінні 3D-моделі зі звичайних 2D-зображень без досвіду і спеціального софту....

Читати Лайфхаки: як впорядкувати закладки в Google Chrome і не загубитися в десятках сайтів

Лайфхаки: як впорядкувати закладки в Google Chrome і не загубитися в десятках сайтів

У вебі надто багато всього цікавого — тексти, відео, сервіси, інструменти. І щоб не загубитися у цьому потоці, варто ефективно використовувати...

Читати Лайфхаки: пʼять простих способів продовжити час роботи батареї на смартфоні

Лайфхаки: пʼять простих способів продовжити час роботи батареї на смартфоні

Сучасні смартфони, порівняно з моделями попередніх поколінь, мають значно більше можливостей, але й працюють без зарядки не так довго. Причина...

Читати Лайфхаки: як додати ШІ-функції в будь-який Chromium-браузер за допомогою DeepSeek Assistant

Лайфхаки: як додати ШІ-функції в будь-який Chromium-браузер за допомогою DeepSeek Assistant

Після гучного дебюту минулого року DeepSeek став доступним прямо у Chrome й інших Chromium-браузерах. Тепер його можна встановити як безоплатне...

Читати Лайфхаки: як установити бета-версію macOS 26 на Mac і які моделі її підтримують

Лайфхаки: як установити бета-версію macOS 26 на Mac і які моделі її підтримують

Apple презентувала macOS 26 (також відому як macOS Tahoe) — нову версію операційної системи для комп’ютерів Mac, таких як iMac,...

Читати Порівняння Shopify і Prom: що краще для дропшипінгу?

Порівняння Shopify і Prom: що краще для дропшипінгу?

Коли я лише починав займатися онлайн-бізнесом, мені здавалося, що Shopify — це найкраща платформа для дропшипінгу. З часом я почав більше...

Читати Лайфхаки: як відновити доступ до Windows, якщо ви забули пароль

Лайфхаки: як відновити доступ до Windows, якщо ви забули пароль

Повернувшись із відпустки, ви сідаєте за комп’ютер, вводите пароль — і отримуєте повідомлення «Пароль невірний». Підказка на екрані не допомагає,...

Читати Лайфхаки: Як знайти свій Android-смартфон, якщо ви його загубили

Лайфхаки: Як знайти свій Android-смартфон, якщо ви його загубили

Ваш Android-смартфон — це не лише засіб зв’язку, а й місце зберігання улюблених застосунків, особистих даних і доступу до важливих...

Читати Лайфхаки: Як очистити кеш на iPhone і чому варто зробити це перед оновленням до iOS 26

Лайфхаки: Як очистити кеш на iPhone і чому варто зробити це перед оновленням до iOS 26

Кеш — це тимчасове сховище файлів (зображень, скриптів, cookies), які додатки та вебсайти зберігають для пришвидшення завантаження. З часом такі файли...

Читати Лайфхаки: що робити, якщо ваш ноутбук підключений до мережі, але не заряджається

Лайфхаки: що робити, якщо ваш ноутбук підключений до мережі, але не заряджається

Чи траплялося з вами таке, що ваш ноутбук повідомляє про майже повністю розряджений акумулятор? Ви поспіхом шукаєте зарядний пристрій, підключаєте...

Читати Лайфхаки: як клонувати голос за допомогою Personal Voice

Лайфхаки: як клонувати голос за допомогою Personal Voice

З кожним оновленням iOS Apple додає нові функції в розділ доступності. Однією з найбільш помітних новацій iOS 17 стала функція...

Читати Лайфхаки: Як повністю видаляти застосунки на Mac і чистити залишкові файли

Лайфхаки: Як повністю видаляти застосунки на Mac і чистити залишкові файли

Ваш Mac переповнений застосунками, якими ви більше не користуєтеся? Можливо, настав час звільнити місце. Як правильно видаляти застосунки в macOS?...

Читати Лайфхаки: як самостійно оновити SSD у Mac mini з чипом M4

Лайфхаки: як самостійно оновити SSD у Mac mini з чипом M4

Базова модель Mac mini з чипом M4 — одна з найвигідніших покупок серед комп’ютерів Apple. Але оновлення накопичувача до 2...

Читати