У Perforce Helix Core Server, платформі керування вихідним кодом, яка широко використовується в ігровому, урядовому, військовому та технологічному секторах, виявлено чотири вразливості, одна з яких оцінена як критична. Про це повідомляє Bleeping Computer.

Аналітики компанії виявили недоліки під час перевірки безпеки продукту, який використовують студії розробки ігор компанії, і відповідально повідомили про них Perforce наприкінці серпня 2023 року.

Хоча Microsoft заявляє, що не спостерігала жодних спроб використання виявлених уразливостей in the wild, користувачам продукту рекомендується оновити до версії 2023.1/2513900, випущеної 7 листопада цього року, щоб зменшити ризик.

Вразливості Perforce Helix Core

Чотири вади, виявлені Microsoft, в основному пов’язані з проблемами відмови в обслуговуванні (DoS), причому найсерйозніша допускає довільне віддалене виконання коду як LocalSystem неавтентифікованими зловмисниками.

Нижче наведено вразливі місця:

- CVE-2023-5759 (оцінка CVSS 7,5): неавтентифікація (DoS) через зловживання заголовком RPC.

- CVE-2023-45849 (оцінка CVSS 9,8): неавтентифіковане віддалене виконання коду як LocalSystem.

- CVE-2023-35767 (оцінка CVSS 7,5): неавтентифікований DoS за допомогою віддаленої команди.

- CVE-2023-45319 (оцінка CVSS 7,5): неавтентифікований DoS за допомогою віддаленої команди.

Найнебезпечніший недолік, CVE-2023-45849, дає змогу неавтентифікованим зловмисникам виконувати код із LocalSystem, облікового запису ОС Windows із високими привілеями, зарезервованого для системних функцій. Цей рівень облікового запису може отримувати доступ до локальних ресурсів і системних файлів, змінювати параметри реєстру тощо.

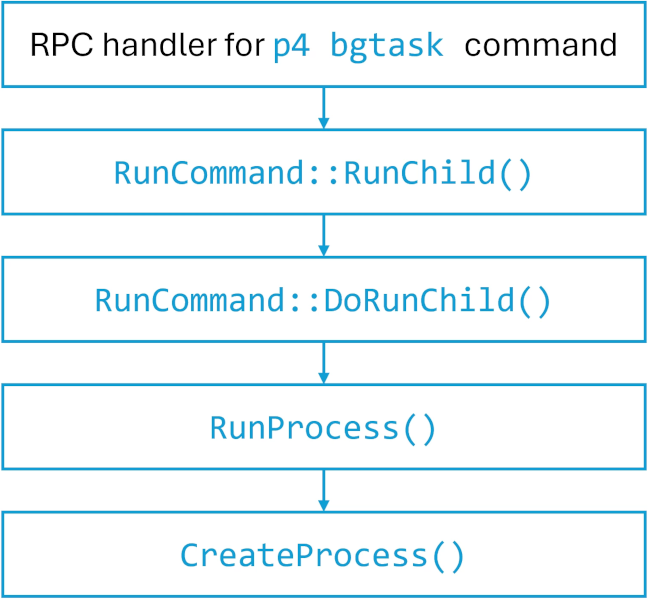

Вразливість виникає через неправильну обробку сервером команди RPC user-bgtask. У конфігурації за замовчуванням Perforce Server дає змогу неавтентифікованим зловмисникам віддалено виконувати довільні команди, включаючи сценарії PowerShell, як LocalSystem.

Використовуючи CVE-2023-45849, зловмисники можуть установлювати бекдори, отримувати доступ до конфіденційної інформації, створювати або ж змінювати параметри системи та потенційно отримати повний контроль над системою, на якій працює вразлива версія Perforce Server.

Решта вразливостей є менш серйозними й можуть дозволити потенційні атаки на відмову в обслуговуванні, але все одно можуть спричинити збої у роботі.

Рекомендації щодо захисту

Крім завантаження останньої версії Helix Core із порталу завантажень постачальника, Microsoft пропонує вжити таких кроків:

- Регулярно оновлюйте програмне забезпечення сторонніх розробників.

- Обмежте доступ за допомогою дозволеного списку VPN або IP.

- Використовуйте сертифікати TLS із проксі для підтвердження користувача.

- Зареєструйте всі доступи до сервера Perforce.

- Налаштуйте сповіщення про збої для ІТ-команд і відділів безпеки.

- Використовуйте сегментацію мережі, щоб утримувати порушення.

Також радимо дотримуватися порад, наданих у цьому офіційному посібнику із безпеки.

Раніше ми писали, що відділ цифрових злочинів корпорації Microsoft конфіскував кілька доменів, які використовувало в’єтнамське угруповання кіберзлочинців (Storm-1152). Воно зареєструвало понад 750 мільйонів шахрайських облікових записів і заробило мільйони доларів, продаючи їх онлайн іншим кіберзлочинцям.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодну публікацію!