Нова кампанія з розповсюдження зловмисного програмного забезпечення використовує підроблені помилки Google Chrome, Word та OneDrive, щоб обманом змусити користувачів запустити шкідливі «виправлення» PowerShell, які встановлюють зловмисне програмне забезпечення. Про це повідомляє BleepingComputer.

Було помічено, що нова кампанія характеризується кількома загрозами. Зокрема тими, хто стоїть за ClearFake, новим кластером атак під назвою ClickFix і загрозою TA571, відомою як розповсюджувач спаму. Вона надсилає великі обсяги електронної пошти, що призводить до зараження шкідливим програмним забезпеченням і програмами-вимагачами.

Попередні атаки ClearFake використовували накладання вебсайтів, які спонукали відвідувачів встановити підроблене оновлення браузера, що встановлює зловмисне ПЗ.

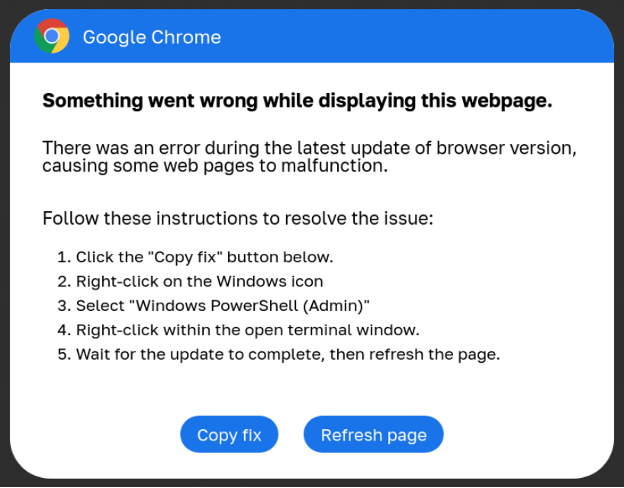

Також зловмисники використовують JavaScript у вкладеннях HTML і скомпрометованих вебсайтах у нових атаках. Однак тепер накладки відображають підроблені помилки Google Chrome, Microsoft Word та OneDrive.

Ці помилки спонукають відвідувача натиснути кнопку, щоб скопіювати «виправлення» PowerShell у буфер обміну, а потім вставити та запустити його в діалоговому вікні «Виконати» або у підказці PowerShell.

«Хоча ланцюжок атак вимагає значної взаємодії з користувачем, щоб бути успішним, соціальна інженерія достатньо розумна, щоб представити комусь те, що виглядає як справжня проблема та рішення одночасно. Це може спонукати користувача вжити заходів, не враховуючи ризик», – зазначено у новому звіті від ProofPoint.

Корисне навантаження, яке бачив Proofpoint, включає DarkGate, Matanbuchus, NetSupport, Amadey Loader, XMRig, викрадач буфера обміну та Lumma Stealer.

Аналітики Proofpoint помітили три ланцюги атак, які розрізняються головним чином на своїх початкових стадіях, причому лише перша не була з високою достовірністю пов’язана із TA571.

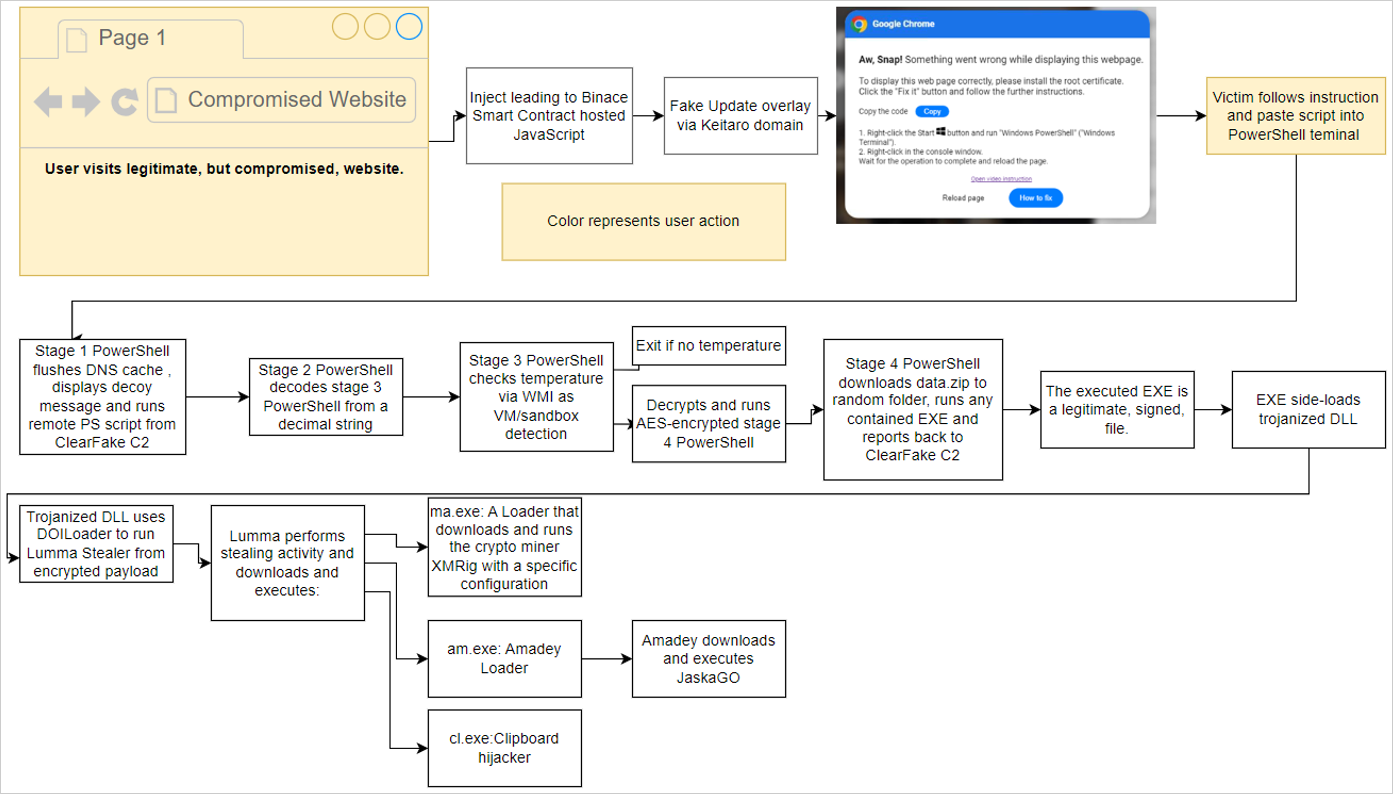

У першому випадку, пов’язаному із загрозами, що стоять за ClearFake, користувачі відвідують скомпрометований вебсайт, який завантажує шкідливий сценарій, розміщений у блокчейні через контракти Binance Smart Chain.

Цей сценарій виконує деякі перевірки та відображає фальшиве попередження Google Chrome про проблему з відображенням вебсторінки. Потім діалогове вікно пропонує відвідувачу встановити «кореневий сертифікат», скопіювавши сценарій PowerShell у буфер обміну Windows і запустивши його в консолі Windows PowerShell (Admin).

Коли сценарій PowerShell виконується, він виконає різні кроки, щоб підтвердити, що пристрій є дійсною метою, а потім завантажить додаткові корисні дані, як описано нижче.

- Очищає кеш DNS.

- Видаляє вміст буфера обміну.

- Відображає повідомлення-приманку.

- Завантажує інший віддалений сценарій PowerShell, який виконує перевірку захисту від віртуальної машини перед завантаженням викрадача інформації.

Другий ланцюжок атак пов’язаний із кампанією ClickFix і використовує її можливості на зламаних вебсайтах, створюючи iframe для накладання іншої фальшивої помилки Google Chrome.

Користувачам пропонується відкрити «Windows PowerShell (адміністратор)» і вставити наданий код, що призводить до тих самих заражень, про які згадувалося вище.

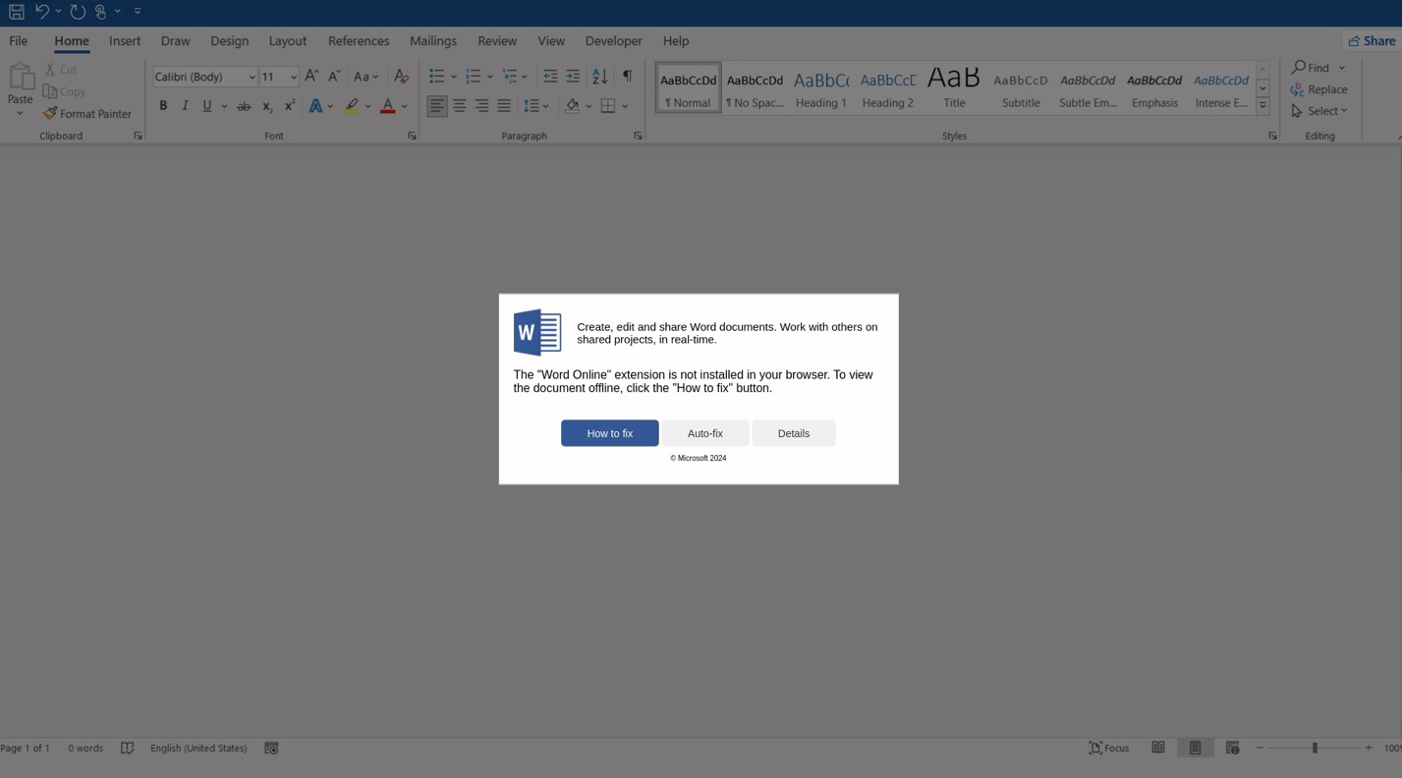

Нарешті, ланцюжок зараження через електронну пошту за допомогою вкладень HTML, схожих на документи Microsoft Word, спонукає користувачів встановити розширення Word Online, щоб правильно переглядати документ.

Повідомлення про помилку пропонує параметри «Як виправити» та «Автовиправлення», причому «Як виправити» копіює команду PowerShell, закодовану в base64, у буфер обміну, вказуючи користувачеві вставити її в PowerShell.

Auto-fix використовує протокол search-ms для відображення файлу «fix.msi» або «fix.vbs», розміщеного у WebDAV, у віддаленому файловому ресурсі, контрольованому зловмисником.

У цьому випадку команди PowerShell завантажують і виконують або файл MSI, або сценарій VBS, що призводить до зараження Matanbuchus або DarkGate відповідно.

У всіх випадках зловмисники використовують недостатню обізнаність своїх цілей про ризики виконання команд PowerShell в їхніх системах.

Також вони використовують нездатність Windows виявляти та блокувати зловмисні дії, ініційовані вставленим кодом.

Різні ланцюги атак показують, що TA571 активно експериментує з кількома методами для підвищення ефективності й пошуку шляхів зараження для компрометації більшої кількості систем.

Раніше ProIT повідомляв, що нова атака TIKTAG на ARM впливає на системи Google Chrome і Linux.

Підписуйтеся на ProIT у Telegram, щоб не пропустити жодної публікації!